Компания Microsoft в содружестве с компаниями Intel, Qualcomm и AMD представила мобильные системы с аппаратной защитой от атак через прошивку. Создать подобные вычислительные платформы компанию вынудили участившиеся атаки на пользователей со стороны так называемых «белых хакеров» ― групп специалистов по взлому, подчинённых правительственным структурам. В частности, специалисты по безопасности ESET приписывают подобные действия группе российских хакеров APT28 (Fancy Bear). Группа APT28 якобы тестировала ПО, которое запускало зловредный код во время загрузки прошивки из BIOS.

Совместными усилиями специалисты по кибербезопасности Microsoft и разработчики процессоров представили некое кремниевое решение в виде аппаратного корня доверия. Такие ПК компания назвала Secured-core PC (ПК с защищённым ядром). В настоящий момент к Secured-core PC относится ряд ноутбуков компаний Dell, Lenovo и Panasonic и планшет Microsoft Surface Pro X. Эти и будущие ПК с защищённым ядром должны гарантировать пользователям полную уверенность в том, что все вычисления будут доверенными и не приведут к компрометации данных.

До сих пор проблема с защищёнными ПК была в том, что микрокод прошивок создавали OEM-производители материнских плат и систем. Фактически это было самым слабым звеном в цепочке поставок Microsoft. Игровая приставка Xbox, например, годами работает как платформа Secured-core, поскольку за безопасностью платформы на всех уровнях ― от аппаратного до программного ― следят в самой Microsoft. С ПК до сих пор такое было невозможно.

В Microsoft приняли простое решение выбросить прошивку из списка учёта при первичной проверке на доверенность. Точнее, они отдали процесс проверки процессору и специальному чипу. Похоже, при этом используется аппаратный ключ, который записывается в процессор на этапе производства. В момент загрузки прошивки на ПК процессор проверяет её на безопасность, можно ли ей доверять. Если процессор не предотвратил загрузку прошивки (принял её за доверенную), контроль над ПК передаётся операционной системе. Система начинает считать платформу доверенной, и лишь затем через процесс Windows Hello допускает к ней пользователя, также обеспечивая защищённый вход, но уже на высшем уровне.

Кроме процессора в аппаратной защите корня доверия (и целостности прошивки) участвуют чип System Guard Secure Launch и загрузчик операционной системы. Также в процесс включена технология виртуализации, которая изолирует память в операционной системе для недопущения атак на ядро ОС и приложения. Вся эта сложность призвана защитить, в первую очередь, корпоративного пользователя, но рано или поздно нечто подобное наверняка появится в потребительских ПК.

Как это работает

В рамках Secured-core PC Microsoft предлагает оснащать компьютеры специальным чипом безопасности System Guard Secure Launch и/или современным процессором перечисленных производителей с интегрированным в него на этапе производства ключом проверки целостности прошивки UEFI. При включении ПК модуль безопасности совместно с процессором проверят прошивку на наличие внедренных в нее посторонних строк кода и либо дадут «зеленый свет» загрузке операционной системы, либо сообщат о необходимости проверить UEFI и не допустят начала работы Windows. Следовательно, на начальном этапе загрузки ПК контроль над системой полностью удерживают процессор и модуль безопасности, и злоумышленник, решивший взломать его при помощи инъекции кода в прошивку, до заветной цели не доберется.

Система защиты Secured-core PC будет запускаться по умолчанию, о возможности ее отключения Microsoft не сообщила. В дополнение к ней софтверная корпорация предлагает использовать дополнительную систему безопасности – Windows Hello, активируемую при старте Windows 10 и необходимую для идентификации пользователя. Ее можно отключить в настройках операционной системы.

Недостатки новой системы

Microsoft преподнесла Secured-core PC как новое слово в безопасности современных компьютеров, но обошла вниманием один важный момент. Фактически, использование Secured-core PC исключает возможность установки на ПК любой операционной системы вместо Windows 10, поскольку Secured-core PC рассчитана на работу исключительно с ней.

Не исключено, что в будущем Microsoft разрешит использование сторонних ОС, и не в составе виртуальной машины, запущенной под Windows 10, а установленной непосредственно на сам ПК. Пока что ситуация схожа с той, что сложилась в экосистеме Apple – установить на Mac-компьютеры и ноутбуки любую другую ОС вместо macOS практически не представляется возможным – без дополнительных трудностей можно лишь поставить две ОС параллельно друг другу.

Поддерживаемые устройства

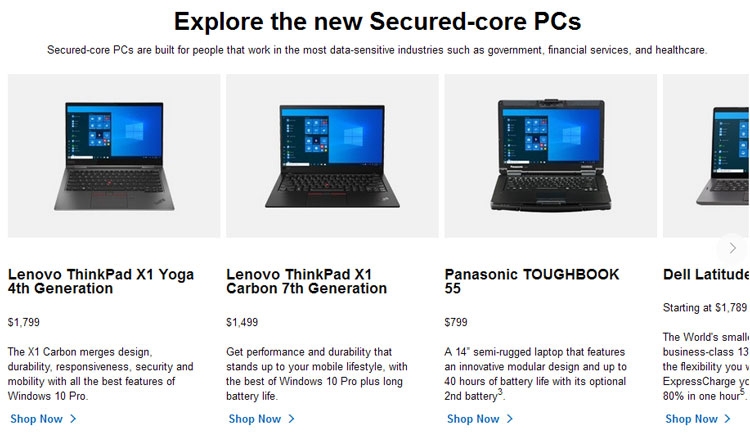

В перспективе Secured-core PC может стать частью большинства новых ПК и ноутбуков, разработанных для ОС Windows. На момент публикации материала таких устройств было сравнительно немного – в качестве примера Microsoft привела 10 мобильных компьютеров, девять из которых разработаны сторонними производителями.

В список вошли Lenovo ThinkPad X1 Yoga 4th Generation и ThinkPad X1 Carbon 7th Generation, Panasonic Toughbook 55, Dell Latitude 5300 2-in-1 и Latitude 7400 2-in-1, HP Elite Dragonfly, Dynabook Portege X30-F, Tecra X40-F и Tecra X50-F. Десятым стал планшетный компьютер Surface Pro X for Business, анонсированный Microsoft в начале октября 2019 г. и нацеленный на бизнес-пользователей.

По словам представителей Microsoft, техника сторонних вендоров концепции Secured-core PC соответствует не на 100%. В полной мере защита по этой технологии реализована пока что только в Surface Pro X for Business.

Кого боится Microsoft

По данным Национального института стандартов и технологий (NIST), хакеры все чаще используют метод взлома UEFI для проникновения на компьютер жертвы и доступа к его файлам. Количество таких атак, утверждают эксперты института, растет год от года, и они даже располагают рядом примером. Так, во второй половине 2018 г. подобными атаками активно промышляла хакерская группировка Strontium. Эффективность данного метода заключается в том, что после заражения прошивки «вылечить» компьютер путем замены накопителя или переустановки ОС не получится.

Комментарии

То есть теперь только ЦРУ сможет читать данные с чужих компов? Нечестно!

BitLocker.

Как мило. Ваш компутер в полной безопасности только в том случае, если на нём стоит чип одобренный лично Гейтсом. Или Балмером. Или кто у них там нынче рулит? О содержимом прошивки Вам знать совершенно не обязательно. Нужно просто верить. Кавай, да и только.

Более того, Вы можете загружать только ОС одобренную в ЦРУ.

Скорее конечно АНБ, да там собственно без разницы. "Белый пёс, чёрный пёс -- один хрен, собака".

какой-то индус

Не понятно, Вас что, заставляют покупать подобную продукцию от микрософт или эпл?

Просто покупайте другую продукцию и все.

Да конечно же нет! Это же как печеньки -- сегодня кушаю одни, а завтра легко переключусь на другие. Подумаешь -- упаковка другого цвета.

Не надо выкидывать старые компуктеры.

Руководитель IT департамента вряд ли одобрит идею массовой миграции на CP/M.

Не надо бросаться в крайности.

не понятно только одно: почему это наши кукловоды не смогли просчитать все эти ходы ,когда они были хотя бы интуитивно понятны каждому, занимающемуся вычтехом еще так лет 40 назад как мин...

Я, в целом, обеими руками "За", но на самом деле, это такая древняя история. Лет сорок, как минимум, а то и побольше. Ведь до СМ 1420 и ЕС тоже были машины. Были те же Ascota. С программированием на шине, за счёт установки скрепок в нужных "дырочках". Думаю, что очень многие знают как выглядят перфокарты и перфолента.